Ta strona korzysta z ciasteczek, aby zapewnić Ci najlepszą możliwą obsługę. Informacje o ciasteczkach są przechowywane w przeglądarce i wykonują funkcje takie jak rozpoznawanie Cię po powrocie na naszą stronę internetową i pomaganie naszemu zespołowi w zrozumieniu, które sekcje witryny są dla Ciebie najbardziej interesujące i przydatne.

Szyfrowanie plików

Nadszedł czas na opisanie różnych metod szyfrowania plików w domu i biurze.

Operacje podstawowe w arkuszu (Arkusz Google – cz. 1)

Dawno, dawno temu, w mrocznych czasach początku komputerów osobistych, komputery przeznaczone były dla elektroników, programistów i fachowców. Zadaniem komputera było zaś głównie liczenie (ang. computer pochodzi od compute – obliczać). Jednak Zwykli Szarzy Obywatele też chcieli liczyć na komputer w zakresie wspomagania obliczeń.

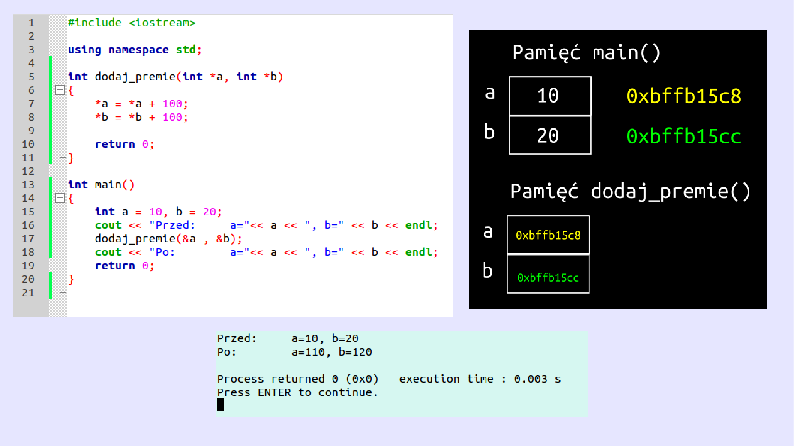

Obsługa pamięci w C/C++

W 2015 r. stworzyłem artykuł o obsłudze pamięci i wskaźnikach. Obecnie w C++ odchodzi się już od wskaźników, jednak rzeczywistość czasami do ich użycia zmusza.

Piosenka to nie krowa, czyli o własności intelektualnej słów kilka

Dzisiaj chciałbym, żebyśmy zastanowili się nad dobrami niematerialnymi.

Ale jak to, ja przetwarzam?

„U licha! już przeszło 40 lat mówię prozą, nic o tym nie wiedząc.” mówi znany bohater sztuki Moliera. A ja ostatnio usłyszałem zdanie – „Jeśli cos wpada i nic z tym nie robię, to nie jest przetwarzanie tylko gromadzenie”.

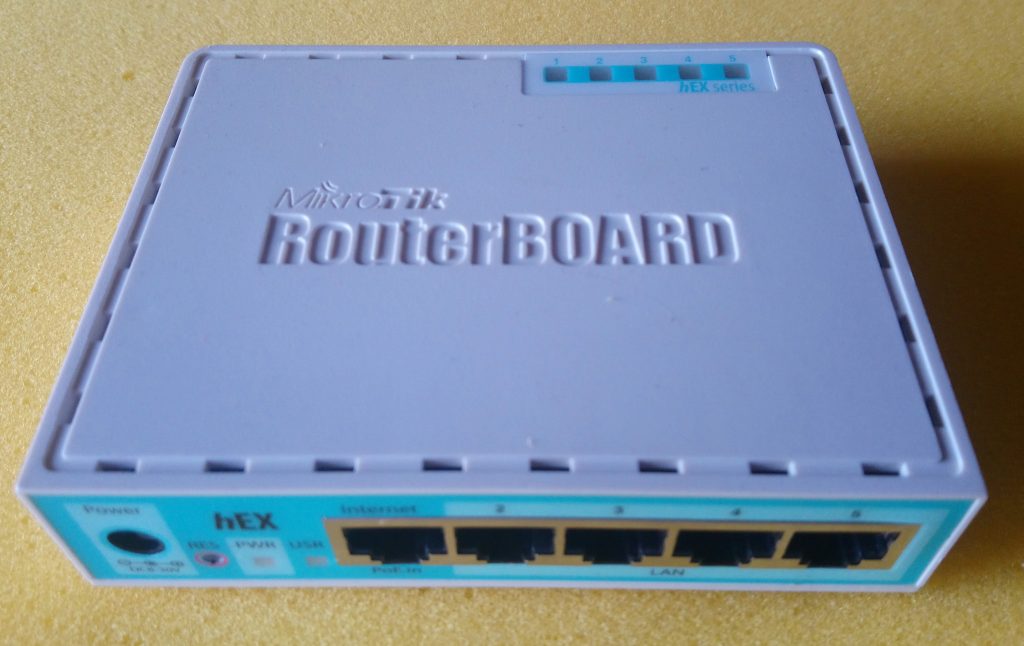

Dwie podsieci w szkole (MikroTik)

Przyszło nam konfigurować router MikroTik w szkole, uzyskując podział sieci na 2 podsieci – zaufaną i niezaufaną. Zapraszamy do lektury.

Powierzać czy nie powierzać?

Problem odróżnienia powierzenia od udostępnienia danych chyba nigdy nie zostanie ostatecznie rozwiązany, ale spróbuję się z nim zmierzyć, ku Państwa radości.

Co to są dane osobowe i jak je chronić?

Spory o to, co to są dane osobowe, nie gasną. Spróbuję więc przedstawić moje rozumienie tego zagadnienia oparte o RODO.

Obowiązki inspektora

Wraz z RODO pojawił się nieco groźnie brzmiący Inspektor (znany także jako Data Protection Officer). Dzisiaj chciałbym opowiedzieć parę słów o jego roli w jednostce.

RODO – rewolucja czy ewolucja?

Gdy 25. maja 2018 r. zaczęło obowiązywać RODO, zdawało się jakoby przez Polskę, ale i nie tylko, przetoczyła się jakowaś rewolucja i wszystko nagle zmianie ulec musiało.